Detectan uso ilegítimo con marca de agua

03 diciembre 2012José Juan García Hernández, del Centro de Investigación y Estudios Avanzados Tamaulipas y creador de la tecnología, explicó que el programa de marcación que se realiza de forma electrónica y, dependiendo del escenario, debe cumplir ciertos requisitos como imperceptibilidad, robustez y carga útil.

“Es información que identifica al propietario y/o al comprador legítimo del medio para poder rastrear un uso indebido como puede ser la distribución ilegal (piratería)”, precisó García Hernández.

“La diferencia principal es que no son marcas invasivas, no es obvia su presencia, es decir, son invisibles. Sin embargo, la información es posible recuperarla, aunque no sea evidente para el usuario común que existe tal marca”.

El equipo liderado por García Hernández desarrolla, además de la marca en equipos capaces de detectarlas con el apoyo de investigadores de Guadalajara y el INAOE en Puebla.

“Existe una metodología llamada ‘rastreo del traidor’, donde se le asigna una marca diferente a cada comprador legal del contenido digital, así, si un autor detecta una copia de su trabajo siendo distribuida de manera ilegal podrá saber quien la distribuyo, incluso si fueron varios los coludidos en la distribución de la copia pirata”, precisó el especialista.

“Aunque sigue siendo un tema de investigación, las técnicas actuales para este escenario podrían ya entrar en funcionamiento de manera satisfactoria”.

Las marcas son colocadas en sistemas de video, audio o transmisiones de datos, por lo que el investigador considera que también podrían ser aplicadas en transmisiones en vivo o por internet.

“Actualmente los algoritmos desarrollados para el audio permiten el funcionamiento en tiempo-real”, dijo.

“Además, una de nuestras aportaciones es desarrollar los equipos electrónicos que permitan hacer el proceso de inserción como detección de la marca de una forma sumamente rápida”.

Para elaborar la marca los investigadores analizan primero el tipo de señal a proteger (audio, imagen o video) para saber en qué parte de ésta se puede hacer una modificación sin que sea notoria su presencia para el usuario final. Para esto se aprovechan los estudios sobre cómo procesa el cerebro las señales en un fenómeno conocido como psico-percepción.

“Por ejemplo, en audio, hay sonidos que bajo ciertas condiciones el cerebro no percibe aunque estén ahí, entonces modificamos esos sonidos para que nos represente la información que se desea insertar”, señaló García Hernández.

“Se busca que los algoritmos puedan hacerse públicos pero basados en una llave, esto es, el hecho de conocer el algoritmo no sirve de nada si no se tiene la llave adecuada. Entonces diseñar los algoritmos que cumplan esta característica no es trivial, pues implica conocer la señal a profundidad y además desarrollar una estrategia”.

La propuesta del investigador es que si una empresa desea proteger imágenes o video, por ejemplo, cada copia que se haga de éste lleve una marca de agua diferente y los registros de aquellos que lo compran, así se tendría la información suficiente para saber en qué momento se desvía la información hacia el comercio ilegal.

Actualmente, existen diversas aplicaciones para las marcas de agua digitales entre las que se encuentran protección de derechos de autor, autentificación y comunicaciones secretas.

Por este trabajo, los investigadores han solicitado, ante la oficina de patentes en Estados Unidos y la Unión Europea la protección de la tecnología las cuales aún están en revisión y, por el momento, se les otorgó patentes provisionales en 2011.

Es por ello que aún no han comenzado a presentar las marcas a empresarios que pudieran estar interesados en el desarrollo, pero confían que una vez que se logre las patentes sería posible negociar algún esquema de transferencia de tecnología.

Detalle fino

La idea del paradigma de la búsqueda del traidor es llegar hasta el consumidor final. Los esfuerzos en esta materia que se hacen en el mundo buscan desarrollar una estrategia que llegue hasta el consumidor.

“Llegar a los detalles finos del comprador final todavía es parte del estudio, lo que ya está resuelto son cosas a nivel de región, por ejemplo, el disco fue distribuido en la delegación Coyoacán y de ahí salió la copia pirata, eso ya se puede hacer”, precisó José Juan García Hernández.

“Existen diversas estrategias, una puede ser un acuerdo con el medio de distribución para que al momento en que se compre el disco de alguna forma la cadena guarde los datos de quien la adquiere; otra puede ser que cuando un disco es reproducido se lea la información IP de la máquina y hacer el tracking”.

03 de diciembre de 2012

Fuente: Elgolfo.info

Nota de Diana Saavedra

Artículos relacionados

Otras Publicaciones

Nacional

Nacional

San Luis Potosí-Piperos se manifiestan en SLP; exigen explicación sobre Ley de Aguas (El Sol de San Luis)

06 febrero 2026 Nacional

Nacional

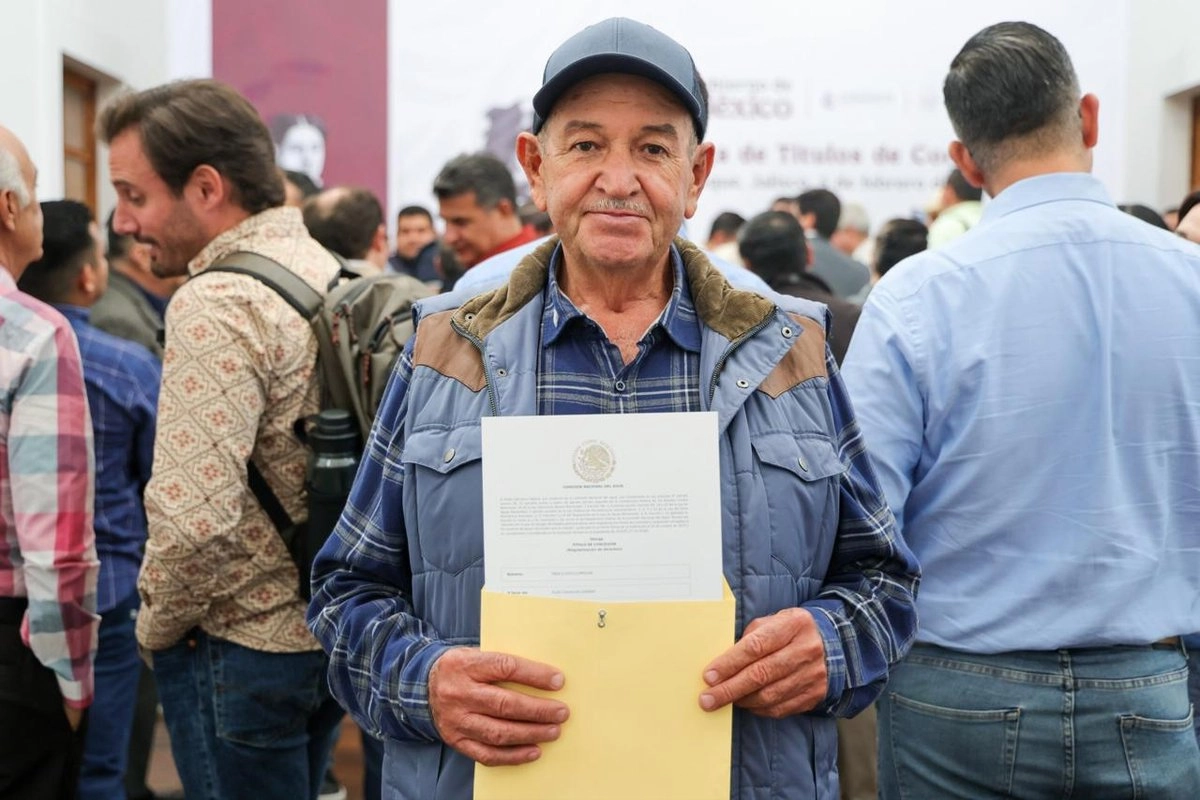

Jalisco-Conagua entrega más de 100 títulos de concesión de agua a productores agrícolas en Jalisco (La Jornada)

06 febrero 2026 Internacional

Internacional